CloudTrailでコンソールログイン履歴を確認してみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは。中村です。

はじめに

最近、マネジメントコンソールへのログイン履歴を簡単に確認してみたいと思ったことがあります。

CloudTrailを利用したら確認できると知識はあっても、実際に確認したことがなかったので、

本日試してみました。

今回のテーマとしては、作り込みなく簡単に確認したい。

という思いがあり、手作業かつ目視確認となるので、本番運用には向いていない点にはご留意ください。

やってみる

前提条件

- マネジメントコンソールにログインしてください!

CloudTrailとは

CloudTrailが初めましての方に、手短にご説明すると、

CloudTrailとは、AWSサービスを利用する際に実行するAPI実行履歴をイベントとして記録するサービスです。

監査目的で利用されている方が多いのではないでしょうか。

特に設定は不要でデフォルト設定でイベント履歴を取得しています。

注意点としては、デフォルト設定だと90日分のイベント履歴の保存のみを行うため、永続的に保存したい場合は、証跡としてS3などに保存する設定を別途行う必要があります。

今回は、CloudTrailを利用して、ログイン操作を実行したイベントを検索することで、ログイン状況確認してみます。

コンソールにログインする時に記録されるイベントは「ConsoleLogin」です。

こちらを検索してみましょう。

やってみた

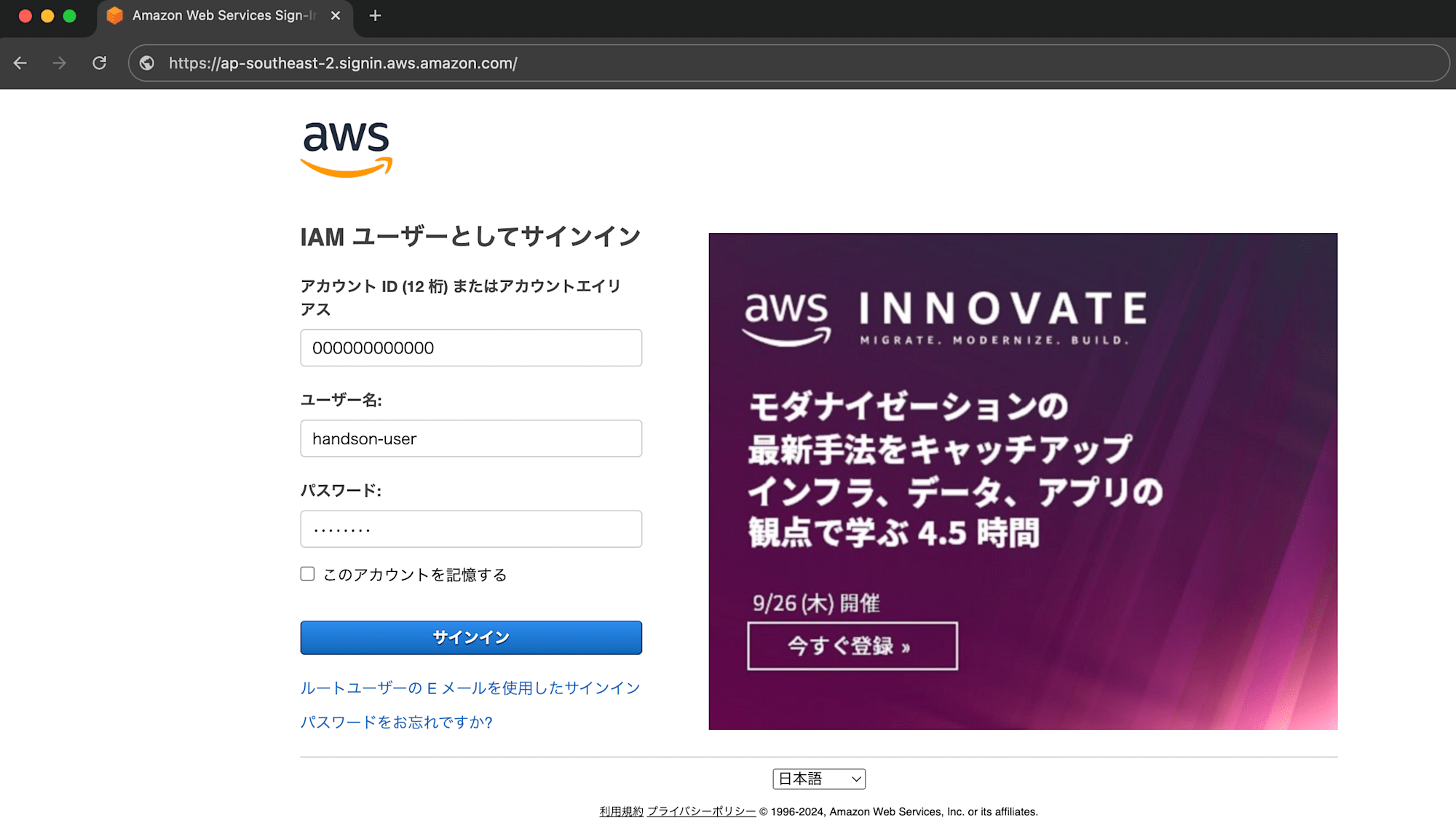

まずはログインしてみます。

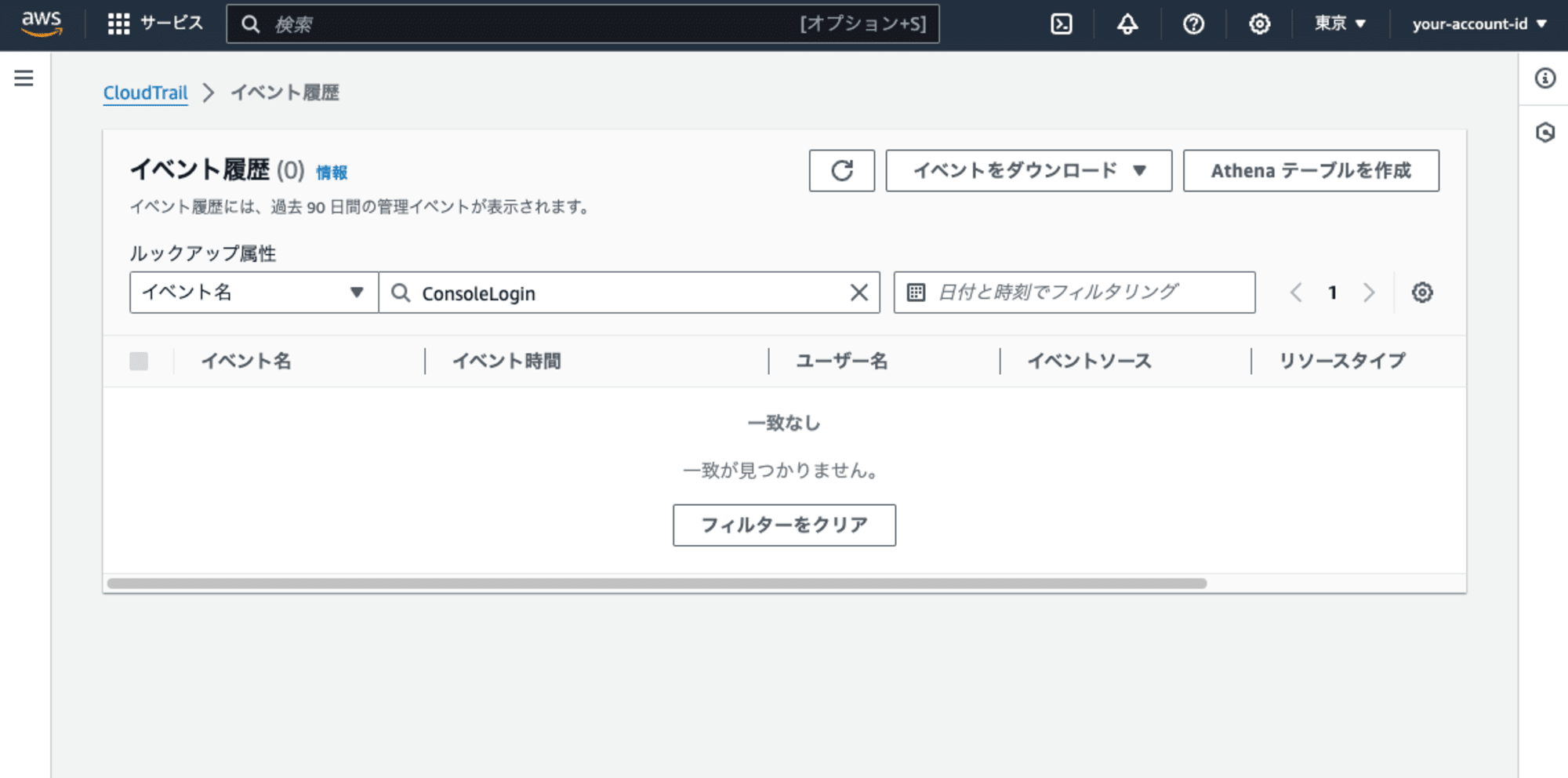

続いて、CloudTrailに接続し、イベント履歴から「イベント名:ConsoleLogin」イベントで検索してみます。

あれ?

イベント履歴がありません?

ここで注意いただきたいことがあります。

イベント履歴はリージョンごとに取得されるため、イベントがどこのリージョンで実行されたかがポイントになります。

ログインした時の画像をここでよく観察してみましょう。

URL部分が、「ap-southeast-2」となっています。ログイン操作はシドニーで実施されたと考えられます。

※より正確には、検索バーのURLではなく、サインインボタンの実行先を確認します。

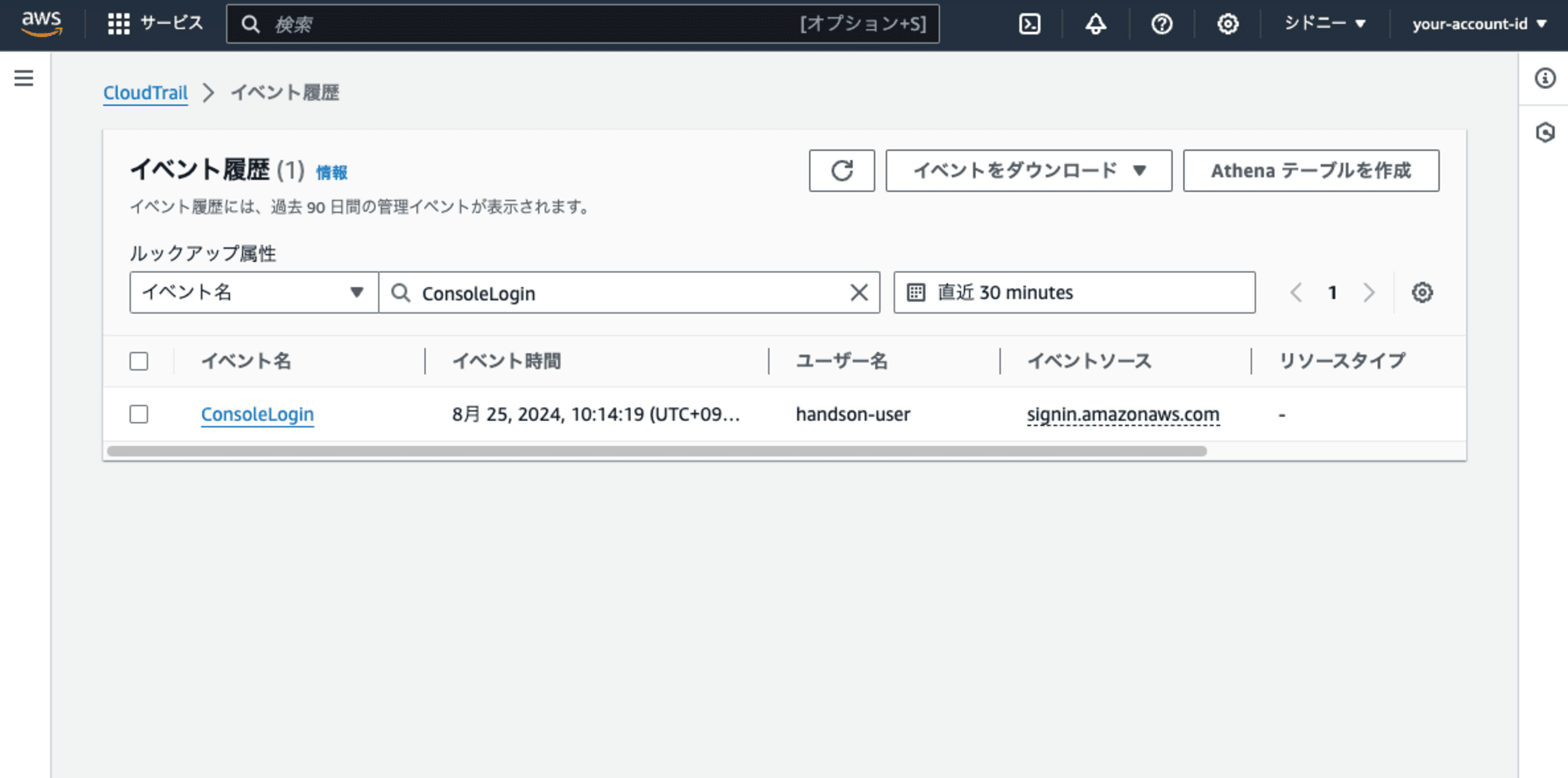

改めて、マネジメントコンソール上で操作するリージョンを「シドニー」に変更してみます。

ログイン履歴を確認することができました!

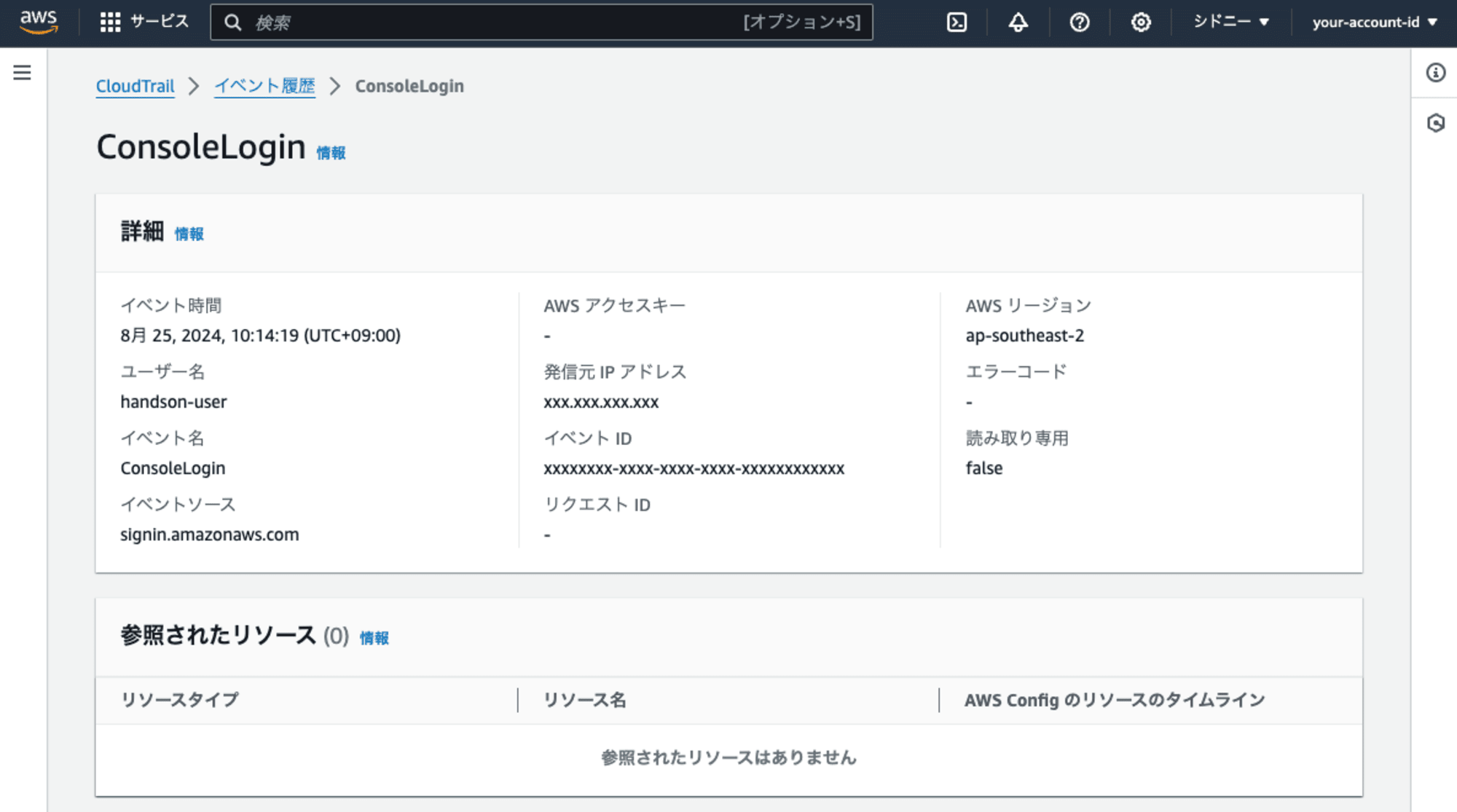

続いて、イベント名を押下することで、詳細を確認することができます。

一連の検索を通して、ログイン履歴を確認するためには、有効化している各リージョンのイベント履歴をそれぞれ確認する必要があることがわかりました。

リージョン選択を変えるだけで良いので、多少手間ではありますが、簡単に確認はできそうです。

ここも見てみると良いかも

マネジメントコンソールへのログイン履歴を確認してみました。

もしかすると記事を読まれた方の中には、普段IAMユーザを利用してログインはされず、IAMロールにてスイッチロールしてマネジメントコンソールに接続されている方もいらっしゃるかもしれません。

そんな方は、

イベント名:SwitchRoleで検索してみると履歴が確認できます。

また、ログインイベントの流れや詳細を確認してみたい場合は、

イベントソース:signin.amazonaws.comで検索してみるとより詳しく履歴が確認できそうです。

ぜひ、ご自身のコンソール画面でご確認してみてください。

さいごに

今回は、手動で履歴を確認してみました。人力で実行するということは抜け漏れのリスクも伴います。

機械的に履歴を確認したい場合は、イベント履歴をCloudWatch LogsやS3に記録し、そのログを分析すると良いでしょう。

次のステップとしてお試しください。

今回の試してみた方法が、どなたかの参考になれば嬉しいです。それでは。